Introducción

La seguridad siempre ha sido una prioridad para las organizaciones, pero proteger cada ángulo de la red sigue siendo un desafío. Al mismo tiempo, garantizar una experiencia óptima para aplicaciones y usuarios es igualmente importante. Las organizaciones a menudo han tenido que elegir entre soluciones centradas en la seguridad o en el rendimiento, lo que aumenta la complejidad de gestión y operación.

Cisco Secure Access es una solución robusta que aborda estos desafíos. Ofrece una seguridad de primer nivel al integrar tecnologías avanzadas y controles de acceso. Esto significa que los usuarios pueden obtener una conectividad segura y directa desde los sitios SD-WAN hacia internet y aplicaciones SaaS.

Veamos cómo funciona.

SD-WAN se encuentra con Secure Access

A partir de la versión 20.13/17.13 de SD-WAN, la integración con Secure Access está disponible de forma nativa.

Con esta integración, se pueden establecer túneles IPSec automáticos hacia los Data Centers primarios y secundarios de Secure Access que estén mas cercanos a la ubicación de tu router, garantizando un rendimiento óptimo. Estos túneles enrutan el tráfico mientras aplican las políticas de seguridad de tu organización, proporcionando una forma sencilla y potente de mejorar tanto la seguridad como la conectividad a internet.

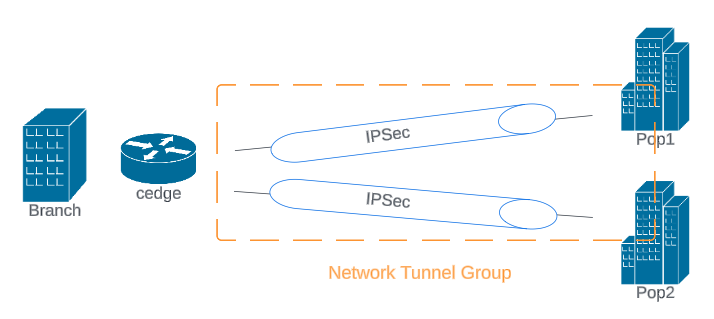

En el centro de Secure Access están los Network Tunnel Groups (NTGs), que gestionan las conexiones IPSec. Cada NTG incluye un Data Center de Secure Access primario y uno secundario. Aunque no es obligatorio configurar túneles hacia ambos, es altamente recomendable para garantizar alta disponibilidad en caso de que uno tenga algún problema

Es posible configurar hasta 16 túneles, 8 activos y 8 backups, lo que permite hacer load balance entre los túneles activos para aumentar el ancho de banda disponible.

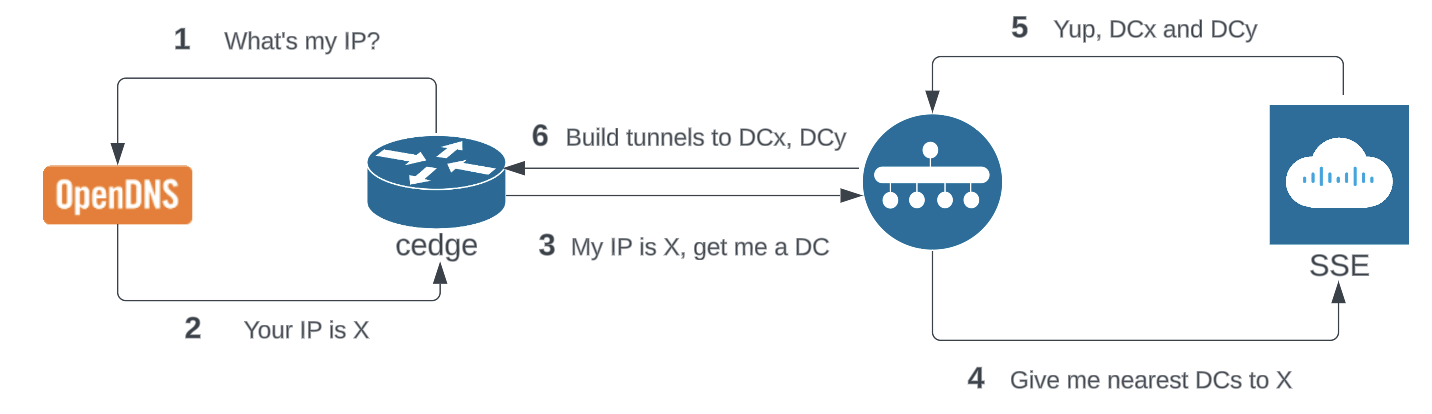

Para establecer los túneles automáticamente, el Manager y el router necesitan conectividad a Internet y DNS habilitado. Esto permite que el router determine su propia dirección IP pública, se la comunique al Manager y se le asignen los Data Centers SSE primario y secundario más cercanos.

Una vez que se establecen los túneles, el tráfico que los atraviesa está asegurado por las funcionalidades de seguridad principales de SSE FWAAS, CASB, ZTNA y SWG y más.

Pasos de configuración

Crear clave API

Para comenzar, en SSE crea una clave API para que el Manager se conecte de forma segura. Asegúrate de que se otorguen los siguientes privilegios:

- Deployment / Network Tunnel Group - Read/Write

- Deployment / Tunnels - Read/Write

- Deployment / Regions - Read

Obtendrás el API Key y Key Secret

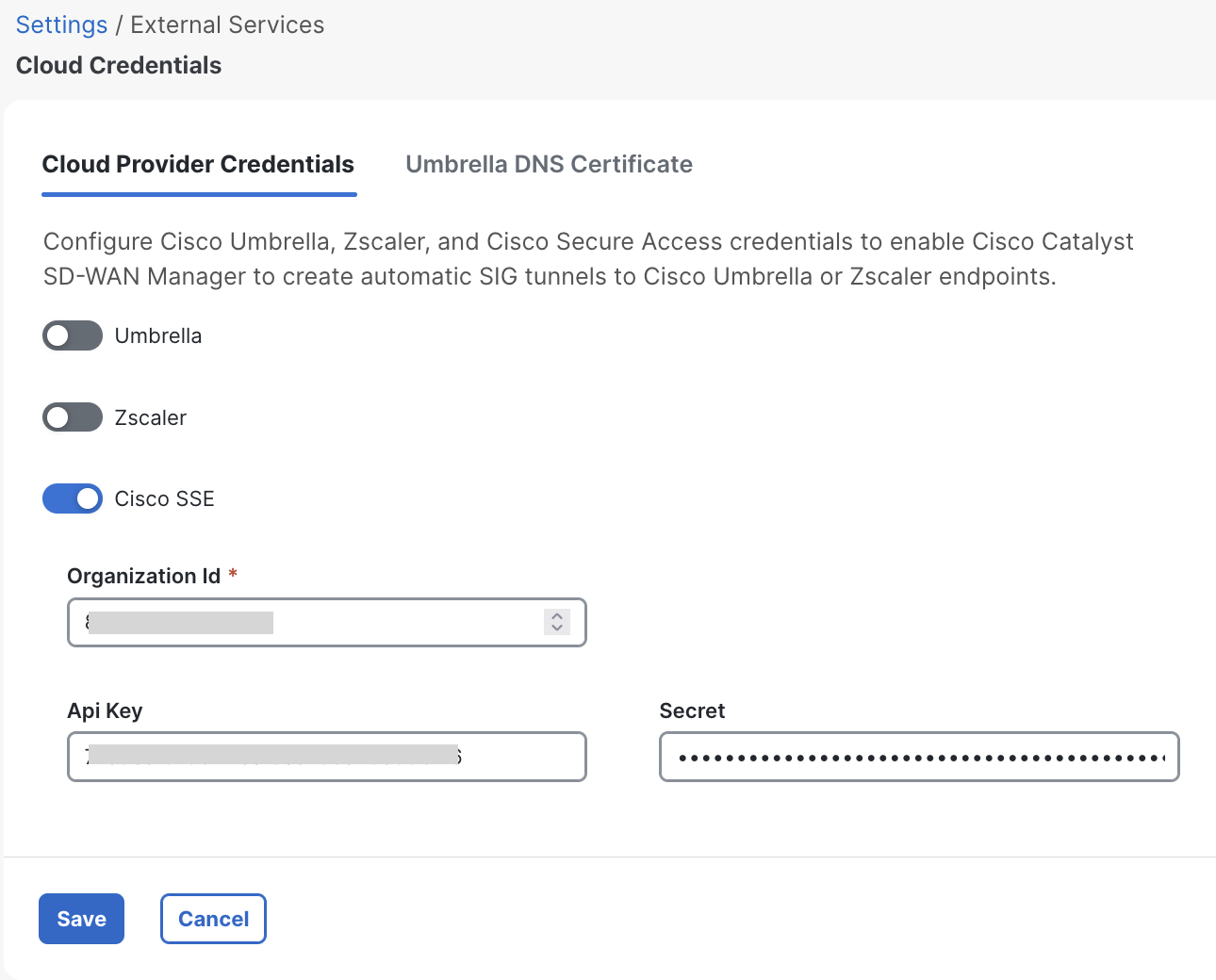

Ingrese credenciales en el Manager

A continuación, ingresa la información en el Manager en Administration > Settings > Cloud Credentials > SSE

Crear política SSE en el Manager

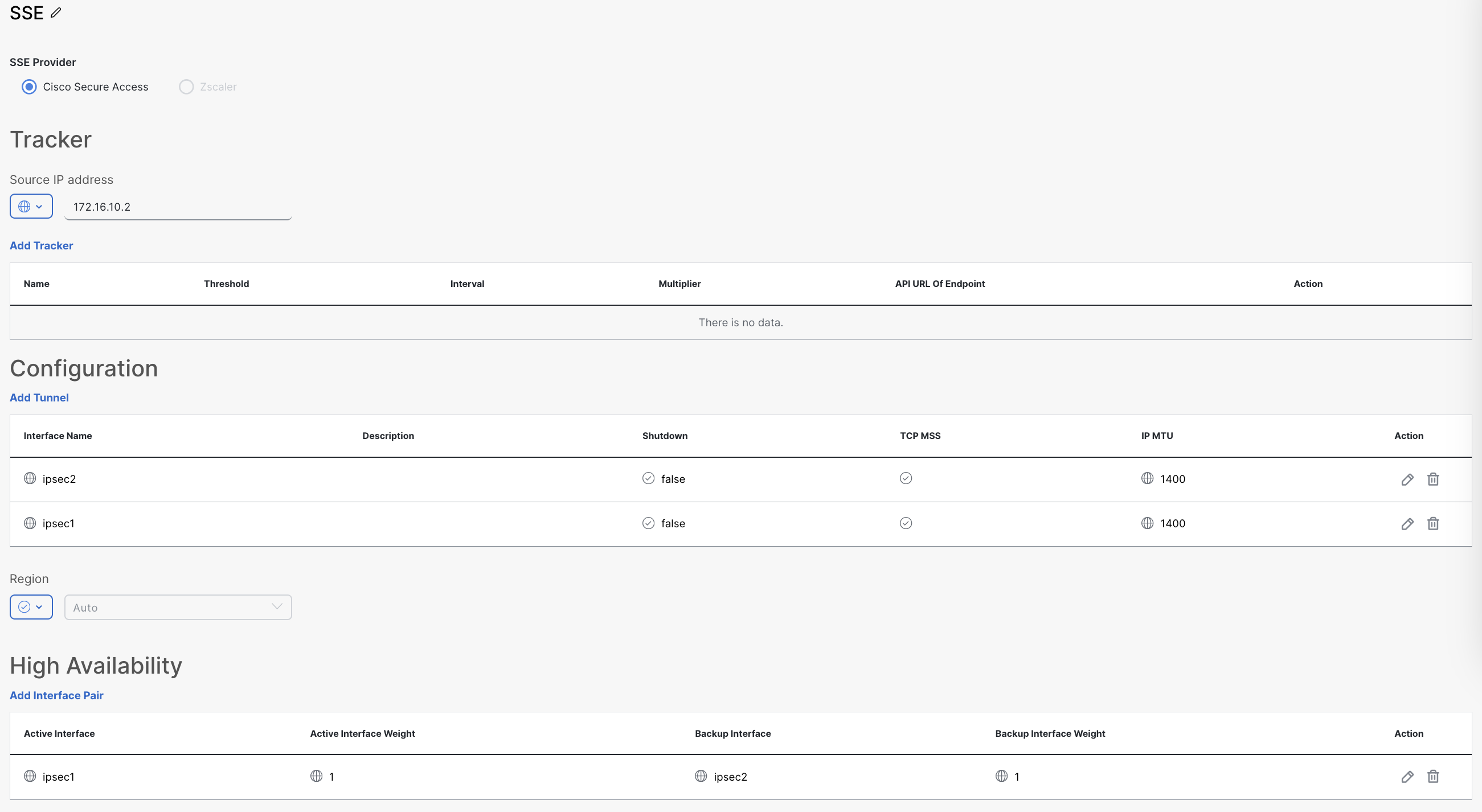

Crea una nueva política de SSE. Aquí es donde ingresas la información sobre los túneles IPSec.

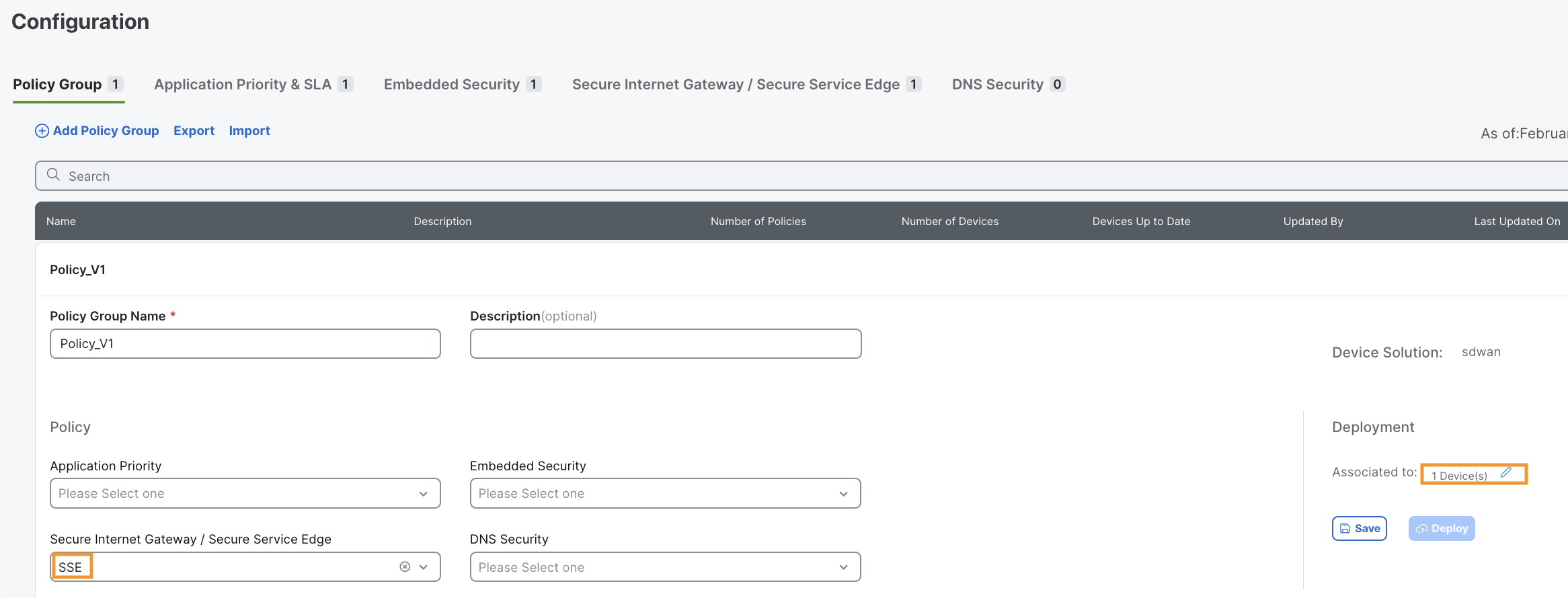

Desde Configuration > Policy Groups > Secure Service Edge

Lo siguiente es lo mínimo que necesitas:

- Tracker IP - Se utiliza para confirmar que el túnel está arriba.

- Tunnel - Al menos 1 túnel. Ingresa el nombre tunnel name, source interface y selecciona primary/secondary DC

- Interface Pair - Especifica los túneles Active y Backup. Selecciona none como backup si solo hay 1 túnel.

Nota Puedes seleccionar la región SSE de tu preferencia o usar auto para seleccionarla automáticamente.

Luego, crea un Policy Group, asocia un dispositivo y agrega la política de SSE

Redirigir el tráfico del lado del servicio

Ahora, necesitamos redirigir el tráfico de los usuarios al túnel. Hay dos opciones:

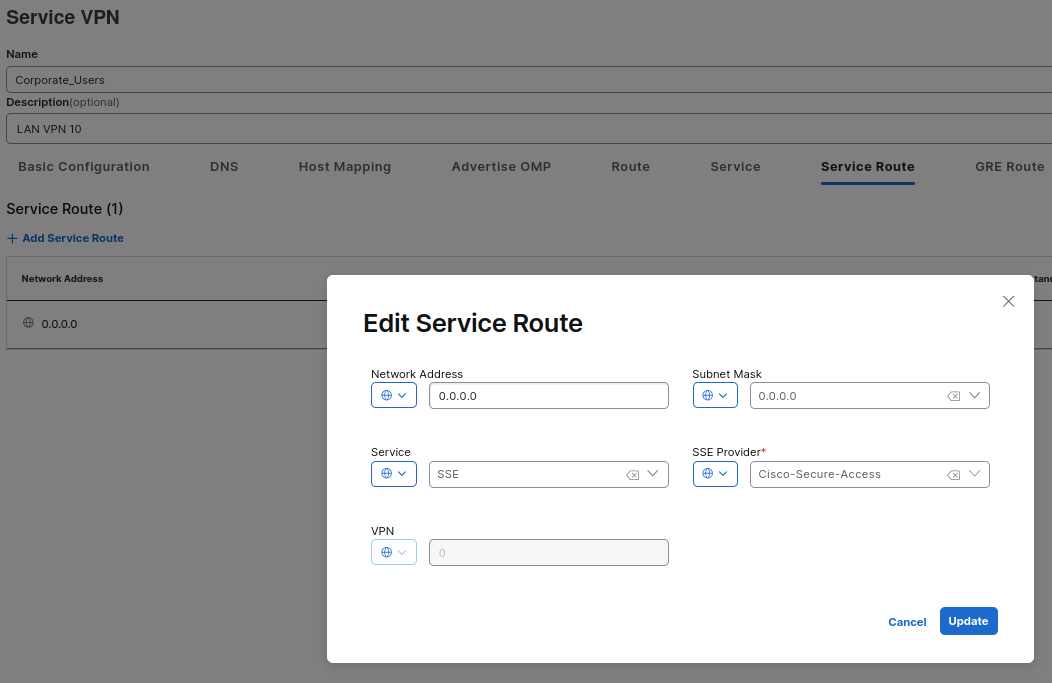

Ruta de servicio de tipo SSE

En la funcionalidad service vpn, agrega una ruta service con el proveedor de SSE Cisco-Secure Access

Esto se agregará de la siguiente manera:

ip sdwan route vrf 10 0.0.0.0/0 service sse Cisco-Secure-Access

Puede seleccionar qué tráfico se reenvía a SSE modificando la ruta, sin embargo, este enfoque no es tan flexible comparado con la segunda opción.

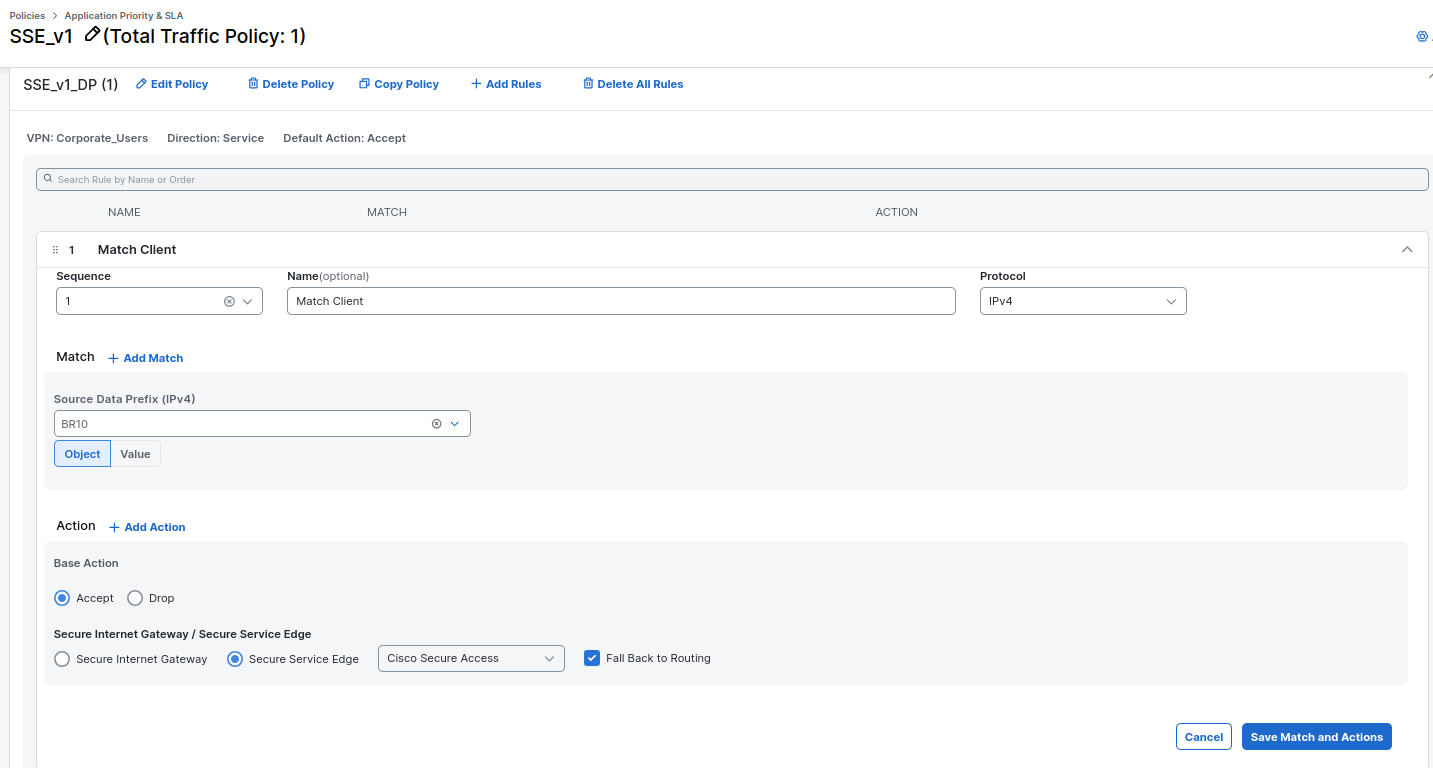

Data Policy

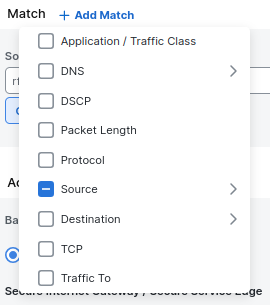

Las Data Policies proporcionan más flexibilidad para redirigir el tráfico. No solo podemos hacer match al destino, sino también a otros elementos útiles, como source, aplicaciones y más.

Este ejemplo hace match a todo el tráfico que proviene de mis usuarios en la VPN 10 y establece una acción de |Secure Service Edge. Observa que podemos habilitar la opción de Fallback to Routing en caso de que los túneles no estén disponibles.

Validaciones en el Manager

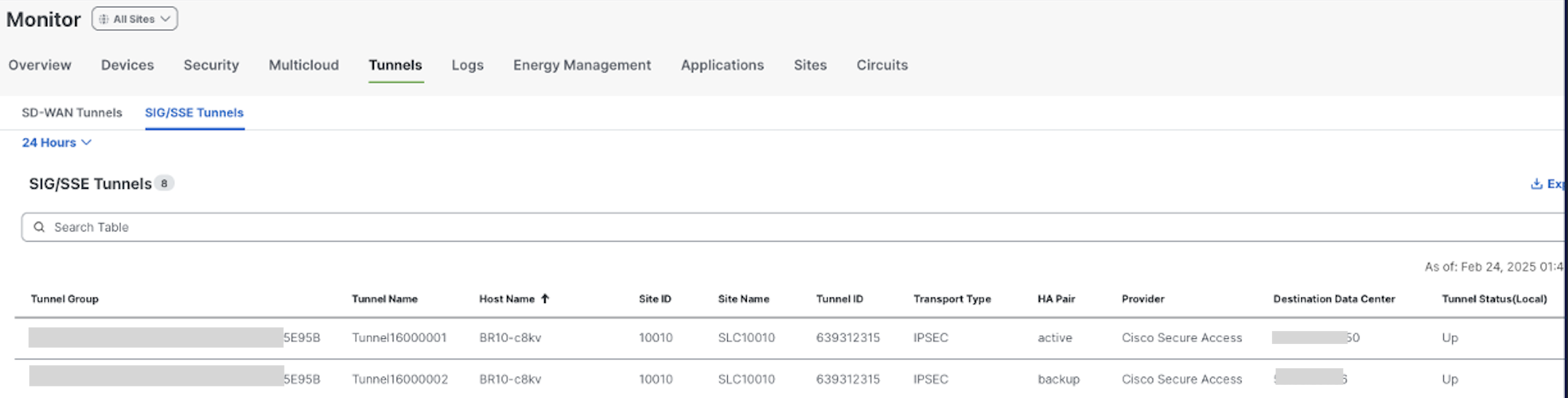

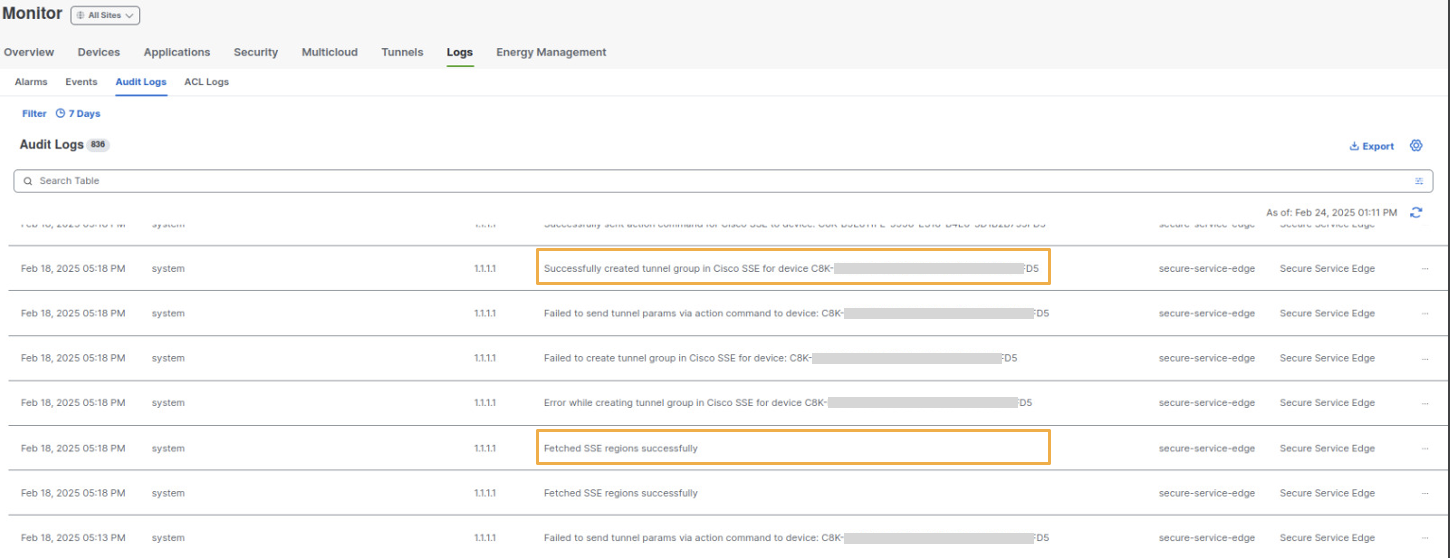

Verifica el estado del túnel desde Monitor > Tunnels > SIG/SSE Tunnels

Los logs están disponibles y son útiles para determinar si hay algún problema al establecer los túneles

Validaciones del usuario

Para verificar que los usuarios están utilizando SSE, tenemos un par de opciones

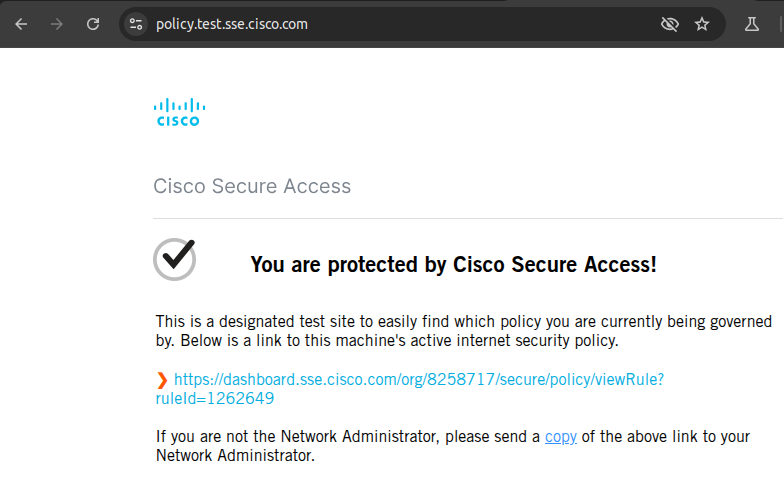

La primera es visitar policy.test.sse.com, si el tráfico se redirige correctamente, verás algo como esto:

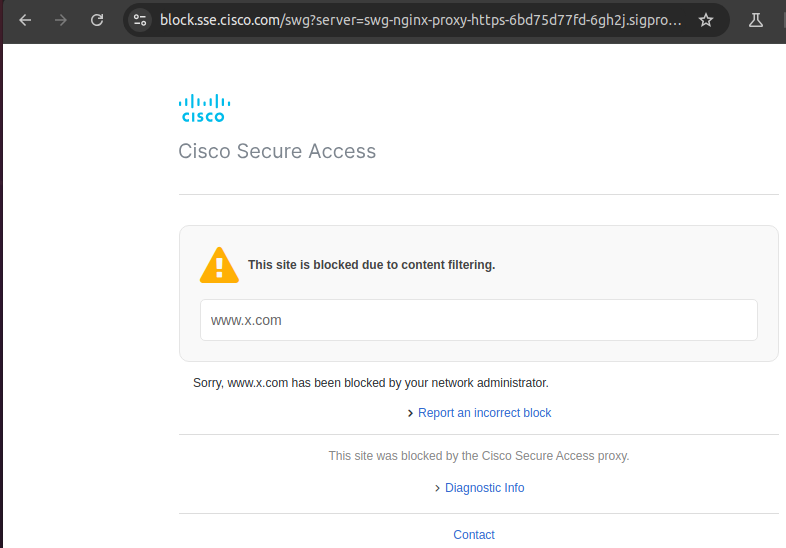

En el lado de SSE, hay una política que niega el tráfico a las aplicaciones de redes sociales, veamos el resultado de tratar de acceder a x.com

Por último, acceder a welcome.umbrella.com nos hará saber si el usuario está protegido

Consideraciones adicionales

- ECMP está disponible cuando múltiples túneles están activos.

- Unequal Load Balance se puede lograr mediante la asignación de peso a los túneles IPSEC.

- El fallback to routing se activa cuando los túneles no están disponibles

- Los trackers son personalizables - Se puede definir una URL y thresholds personalizados para cumplir con los SLA deseados

- Mecanismo de dampening incorporado en túneles para evitar flapping entre túneles.

- La redirección de la política de datos proporciona una mayor flexibilidad que las rutas estáticas

- Usa interfaces Loopback para crear múltiples túneles hacia SSE

¡Espero que hayas aprendido algo útil! Nos vemos en el siguiente 👋